Différence entre attaque active et attaque passive

La différence clé entre les attaques actives et passives est que dans les attaques actives, l’attaquant intercepte la connexion et modifie les informations. Considérant que, dans une attaque passive, l’attaquant intercepte l’information transmit avec l’intention de lire et d’analyser l’information pour ne pas la modifier.

Il existe différents types de menaces, d’attaques et de vulnérabilités présentes pour corrompre et enfreindre la sécurité du système. Les attaques de sécurité sont les attaques informatiques qui compromettent la sécurité du système. Sur le plan conceptuel, les attaques de sécurité peuvent être classées en deux types: les attaques actives et les attaques passives, où l’attaquant accède illégalement aux ressources du système.

Table de comparaison

| Attaque active | Attaque passive | |

|---|---|---|

| De base | Une attaque active tente de modifier les ressources du système ou d’affecter leur fonctionnement. | L’attaque passive tente de lire ou d’utiliser les informations du système mais n’influence pas les ressources du système. |

| Nuire au système | Cause toujours des dommages au système. | Ne provoque aucun mal. |

| Modification de l’information | Se produit | N’a pas lieu |

| Menace à | Intégrité et disponibilité | Confidentialité |

| Tâche effectuée par l’attaquant | La transmission est capturée en contrôlant physiquement la partie d’un lien. | Juste besoin d’observer la transmission. |

Définition d’une attaque active

Les attaques actives sont les attaques dans lesquelles l’attaquant tente de modifier l’information ou crée un faux message. La prévention de ces attaques est assez difficile en raison d’un large éventail de vulnérabilités physiques, de réseaux et de logiciels. Au lieu de la prévention, il met l’accent sur la détection de l’attaque et la récupération de toute perturbation ou retard causé par celui-ci.

Une attaque active nécessite généralement plus d’efforts et une implication souvent plus dangereuse. Lorsque l’attaquant tente d’attaquer.

Les attaques actives sont sous forme d’interruption, de modification et de fabrication.

- L’interruption dans laquelle un attaquant non autorisé essaie de se présenter comme une autre entité.

- La modification implique une modification du message original.

- La fabrication provoque des attaques de déni de service (DOS) dans lesquelles l’attaquant s’efforce d’empêcher les utilisateurs d’accéder à certains services, auxquels ils sont autorisés ou, en termes simples, l’attaquant accède au réseau, puis verrouille l’utilisateur autorisé.

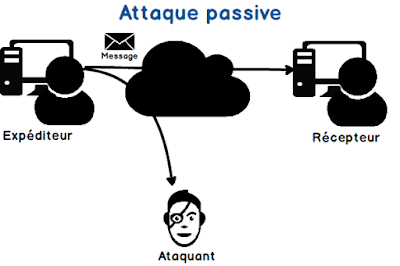

Définition d’une attaque passive

Les attaques passives sont les attaques où l’attaquant se met en écoute non autorisée, en surveillant simplement la transmission ou la collecte d’informations. L’oreille indiscrète n’apporte aucun changement aux données ou au système.

Contrairement à l’attaque active, l’attaque passive est difficile à détecter car elle n’implique aucune modification dans les données ou les ressources système. Ainsi, l’entité attaquée n’a aucune idée de l’attaque. Bien que, il peut être empêché en utilisant des méthodes de cryptage dans lesquelles les données sont d’abord codées dans le langage inintelligible à la fin de l’expéditeur, puis à la fin des récepteurs, il est à nouveau converti en langage humain compréhensible.

De cette façon, au moment du transit, le message est sous une forme inintelligible qui ne peut être comprise par les pirates. C’est la raison pour laquelle, dans les attaques passives, la prévention est plus préoccupante que la détection. Les attaques passives empêchent les ports ouverts qui ne sont pas protégés par des pare-feu. L’attaquant recherche continuellement les vulnérabilités et une fois qu’il est trouvé, l’attaquant accède au réseau et au système.

Différences clés entre les attaques actives et passives

- L’attaque active inclut la modification du message. D’autre part, dans les attaques passives, l’attaquant ne commet aucun changement aux informations interceptées.

- L’attaque active inflige énormément de dégâts au système alors que l’attaque passive ne cause aucun dommage aux ressources du système.

- Une attaque passive est considérée comme une menace pour la confidentialité des données. En revanche, une attaque active constitue une menace pour l’intégrité et la disponibilité des données.

- L’entité attaquée est consciente de l’attaque en cas d’attaque active. Par contre, la victime n’est pas consciente de l’attaque passive.

- L’attaque active est accomplie en obtenant le contrôle physique sur la liaison de communication pour capturer et insérer la transmission. Au contraire, dans une attaque passive, l’attaquant a juste besoin d’observer la transmission.

Conclusion

Les attaques actives et passives peuvent être différenciées sur la base de ce qu’elles sont, de la façon dont elles sont exécutées et des dégâts causées aux ressources du système. Mais, principalement, l’attaque active modifie l’information et cause beaucoup de dommages aux ressources du système et peut affecter son fonctionnement. Inversement, l’attaque passive n’apporte aucun changement aux ressources du système et ne cause donc aucun dommage.