Exercices réseaux informatique avec le corrigés – Partie 3

Les exercices pratiques sur les réseaux informatiques comportent des exercices basées sur les concepts des réseaux informatiques tel que les routeurs, switches, passerelles, collision. Domaine de diffusion, adressage IPv4 et IPv6. Fragmentation des paquets IP, routage réseaux, etc… Nous allons voir ici de nombreuses exercices des années précédentes qui vous aideront non seulement à récapituler ce que vous avez appris, mais aussi à comprendre le type de défis et le niveau de difficulté auxquels vous devez vous attendre.

Exercice 1: Protocole de routage

1.1) Citez les deux principales catégories de protocoles de routage.

Protocoles de routage à vecteur de distance et protocoles de routage à état de lien.

1.2) Nommez les algorithmes de calcul du meilleur chemin que les classes de protocoles de routage de la question précédente implémentent.

Les protocoles de routage à vecteur de distance utilisent l’algorithme de Bellman-Ford.

Les protocoles de routage à état de liens utilisent l’algorithme de Dijkstra.

1.3) Expliquer ce qu’est un système autonome.

Un système autonome (ou Autonomous System, AS) est un ensemble de réseaux IP qui sont sous la gestion d’une seule organisation et qui partagent une politique de routage commune. Voici quelques points clés pour mieux comprendre:

- Numéro de système autonome (ASN): Chaque système autonome se voit attribuer un numéro unique, appelé numéro de système autonome (ASN), qui est utilisé pour identifier ce système sur Internet.

- Routage: Les systèmes autonomes utilisent le protocole BGP (Border Gateway Protocol) pour échanger des informations de routage avec d’autres systèmes autonomes. Cela permet aux réseaux de communiquer entre eux de manière efficace.

- Gestion centralisée: Un AS peut contenir plusieurs sous-réseaux et est géré par une seule entité, qu’il s’agisse d’un fournisseur de services Internet, d’une entreprise ou d’une organisation.

- Politiques de routage: Chaque AS peut établir ses propres politiques de routage pour déterminer comment les données sont transmises vers et depuis ses réseaux.

En résumé, un système autonome est une entité de gestion de réseau qui regroupe plusieurs réseaux IP et utilise des protocoles pour échanger des données avec d’autres systèmes, tout en suivant des règles de routage spécifiques.

1.4) Le protocole Border Gateway Protocol (BGP) est un protocole pour __________

A Routage intra-AS

B Routage inter-AS

Le Border Gateway Protocol (BGP) est effectivement un protocole de routage inter-AS, essentiel pour la communication entre différents systèmes autonomes (AS) sur Internet. Voici quelques points clés sur BGP:

- Fonction principale: BGP est utilisé pour échanger des informations de routage entre différents AS. Cela permet aux routeurs de savoir quelles routes sont disponibles pour atteindre des réseaux spécifiques.

- Protocol basé sur les chemins: BGP utilise une approche de routage basée sur les chemins. Cela signifie qu’il maintient des informations sur les chemins (ou « routes ») que les données doivent emprunter pour atteindre une destination. Chaque route est associée à une liste de systèmes autonomes par lesquels elle passe, ce qui aide à éviter les boucles de routage.

- Politique de routage: BGP permet aux administrateurs de réseau de définir des politiques de routage. Cela leur donne la flexibilité de choisir quelles routes utiliser en fonction de divers critères, tels que la performance, la fiabilité ou le coût.

- Routage par défaut et agrégation: BGP peut gérer le routage par défaut et l’agrégation de routes, ce qui aide à réduire la taille des tables de routage et à améliorer l’efficacité du routage.

- Scalabilité: BGP est conçu pour être scalable, ce qui signifie qu’il peut gérer un grand nombre de routes et d’AS, ce qui est crucial pour l’énorme taille d’Internet.

En résumé, BGP est un protocole clé pour le routage entre différents systèmes autonomes, jouant un rôle fondamental dans la structure et le fonctionnement d’Internet.

1.5) Nommez la catégorie de protocole de routage de la question (1.1) qui implémente le BGP.

BGP est un protocole de routage basé sur le vecteur de distance, en utilisant une approche de path vector pour gérer l’échange d’informations de routage entre différents systèmes autonomes.

1.6) Le protocole Open Shortest Path First (OSPF) est un protocole pour __________

A Routage intra-AS

B Routage inter-AS

Le protocole Open Shortest Path First (OSPF) est un protocole de routage intra-AS, conçu pour fonctionner à l’intérieur d’un seul système autonome. Voici quelques points clés à son sujet:

- Routage par état de lien: OSPF utilise un algorithme de routage basé sur l’état de lien, ce qui signifie qu’il partage des informations sur l’état des liens avec tous les routeurs du réseau, permettant à chacun de construire une carte complète du réseau.

- Choix du chemin le plus court: OSPF utilise l’algorithme Dijkstra pour calculer le chemin le plus court vers chaque destination dans le réseau, ce qui garantit une utilisation optimale des ressources.

- Évolutivité: OSPF est conçu pour être scalable, capable de gérer de grands réseaux en les divisant en zones. Cela aide à réduire la taille des tables de routage et à améliorer l’efficacité.

- Détection rapide des pannes: OSPF peut détecter rapidement les pannes de lien et recalculer les routes, ce qui améliore la résilience du réseau.

- Support de la hiérarchie: OSPF prend en charge une structure hiérarchique en divisant le réseau en différentes zones, ce qui simplifie la gestion et le routage.

En résumé, OSPF est un protocole de routage intra-AS efficace et robuste, idéal pour les réseaux de taille moyenne à grande, offrant des fonctionnalités avancées pour garantir des performances optimales.

Voir aussi: Différence entre OSPF et BGP

1.7) Nommez la catégorie de protocole de routage de la question (1.1) qui implémente le OSPF.

OSPF est un protocole de routage basé sur l’état de lien.

1.8) Le protocole Routing Information Protocol (RIP) est un protocole pour __________

A Routage intra-AS

B Routage inter-AS

Le Routing Information Protocol (RIP) est un protocole de routage intra-AS, utilisé pour échanger des informations de routage à l’intérieur d’un même système autonome. Voici quelques points clés sur RIP:

- Vecteur de distance: RIP utilise une approche de vecteur de distance pour déterminer le meilleur chemin vers une destination. Chaque routeur envoie des mises à jour de routage à ses voisins, indiquant le nombre de sauts (hops) nécessaires pour atteindre chaque destination.

- Limite de sauts: RIP impose une limite maximale de 15 sauts pour une route. Si un chemin nécessite plus de 15 sauts, il est considéré comme inaccessible. Cela limite la taille des réseaux pouvant être gérés par RIP.

- Mises à jour périodiques: RIP envoie des mises à jour de routage périodiquement (toutes les 30 secondes par défaut), ce qui peut entraîner un certain délai dans la convergence du réseau après des changements de topologie.

- Simplicité: RIP est relativement simple à configurer et à comprendre, ce qui en fait un choix populaire pour les réseaux plus petits ou moins complexes.

- Versions: Il existe plusieurs versions de RIP, notamment RIP v1 (qui ne supporte pas les sous-réseaux) et RIP v2 (qui inclut des améliorations comme la prise en charge des sous-réseaux et des mises à jour sécurisées).

En résumé, RIP est un protocole de routage intra-AS basé sur le vecteur de distance, adapté aux réseaux de petite à moyenne taille.

1.9) Nommez la catégorie de protocole de routage de la question (1.1) qui implémente le RIP.

RIP est un protocole de routage basé sur le vecteur de distance.

1.10) Lorsque le protocole RIP est utilisé, chaque routeur ne communique qu’avec ses voisins directs. Citez les avantages et les inconvénients de cette méthode.

Lorsque le protocole RIP (Routing Information Protocol) est utilisé et que chaque routeur ne communique qu’avec ses voisins directs, cela présente plusieurs avantages et inconvénients:

Avantages:

- Simplicité: La communication uniquement avec les voisins directs rend le protocole facile à configurer et à gérer. Cela simplifie la conception du réseau.

- Moins de charge sur le réseau: Les mises à jour de routage ne sont envoyées qu’aux routeurs voisins, ce qui réduit la quantité de trafic de contrôle sur le réseau.

- Convergence rapide locale: Les changements dans la topologie du réseau sont rapidement notifiés aux routeurs voisins, ce qui peut mener à une convergence rapide à l’échelle locale.

- Moins de complexité: La méthode de communication directe minimise la complexité du routage, car chaque routeur n’a besoin de connaître que ses voisins immédiats.

Inconvénients:

- Convergence plus lente: En raison de la communication limitée, la convergence peut être plus lente à l’échelle du réseau entier. Les informations sur les changements de topologie doivent passer par plusieurs routeurs avant d’être diffusées.

- Boucles de routage potentielles: La méthode de communication directe peut entraîner des boucles de routage temporaires, surtout pendant la période de convergence.

- Limites de portée: Les routeurs peuvent ne pas avoir une vue complète de la topologie du réseau, ce qui peut rendre la prise de décisions de routage moins optimale, notamment dans les réseaux plus vastes.

- Scalabilité limitée: En raison de la limite de 15 sauts imposée par RIP, ce protocole peut ne pas être adapté pour les réseaux plus grands ou complexes, nécessitant un meilleur routage.

En résumé, la communication directe entre voisins dans RIP offre une simplicité et une gestion réduite, mais peut souffrir de limitations en termes de convergence, de boucles de routage et de scalabilité.

1.11) Lorsque le protocole RIP est utilisé, le coût du chemin (métrique) ne dépend que du nombre de routeurs (sauts) qui doivent être franchis pour atteindre le réseau de destination. Citez un inconvénient de cette méthode.

Le nombre de sauts métriques donne souvent lieu à des itinéraires qui ne sont pas optimaux, car tous les segments du réseau ont le même poids.

Le fait de ne considérer que le nombre de sauts signifie que RIP ne prend pas en compte des facteurs importants comme la bande passante des liens ou la latence. Par exemple, un chemin qui traverse plusieurs liens de faible bande passante peut être jugé équivalent à un chemin plus direct avec des liens de haute capacité, même si ce dernier est beaucoup plus rapide et fiable. Cela peut conduire à des choix de routage inefficaces, avec des performances sous-optimales.

Un inconvénient majeur de la métrique basée uniquement sur le nombre de sauts (hops) dans le protocole RIP est qu’elle ne prend pas en compte la qualité ou la capacité des liens entre les routeurs.

En résumé, la métrique de RIP, basée uniquement sur le nombre de sauts, peut entraîner une utilisation sous-optimale des ressources du réseau et une dégradation des performances globales.

1.12) Lorsque OSPF est utilisé, tous les routeurs communiquent entre eux. Citez les avantages et les inconvénients de cette méthode.

Lorsque OSPF (Open Shortest Path First) est utilisé, et que tous les routeurs communiquent entre eux, cela présente plusieurs avantages et inconvénients:

Avantages:

- Vue complète du réseau: Tous les routeurs échangent des informations sur l’état de leurs liens, ce qui permet à chaque routeur de construire une carte complète de la topologie du réseau. Cela facilite une meilleure prise de décision pour le routage.

- Convergence rapide: OSPF peut converger rapidement en cas de changements dans la topologie, car les routeurs partagent immédiatement les mises à jour d’état. Cela réduit le risque de boucles de routage.

- Optimisation des chemins: Grâce à l’algorithme de Dijkstra, OSPF calcule le chemin le plus court en tenant compte de l’état des liens, ce qui peut améliorer l’efficacité du routage.

- Scalabilité: OSPF prend en charge une architecture hiérarchique avec des zones, ce qui permet de gérer de grands réseaux tout en réduisant la taille des tables de routage.

Inconvénients:

- Complexité: La configuration et la gestion d’OSPF peuvent être plus complexes que celles des protocoles simples comme RIP. Cela nécessite une compréhension approfondie du protocole et de la topologie du réseau.

- Charge de communication: La communication fréquente entre tous les routeurs peut entraîner une charge supplémentaire sur le réseau, surtout dans de grands réseaux avec de nombreux routeurs.

- Temps de convergence initial: Bien que OSPF converge rapidement en cas de changement, lors de l’initialisation du réseau, tous les routeurs doivent échanger des informations, ce qui peut prendre du temps.

- Ressources: OSPF nécessite plus de ressources en mémoire et en CPU que les protocoles de routage plus simples, car chaque routeur doit maintenir une carte complète de l’état du réseau.

En résumé, bien que la communication entre tous les routeurs dans OSPF offre des avantages en termes de visibilité et d’optimisation, elle introduit également des défis en matière de complexité et de ressources.

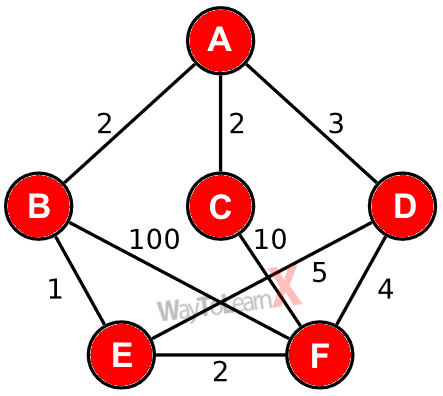

Exercice 2: Algorithme de Dijkstra

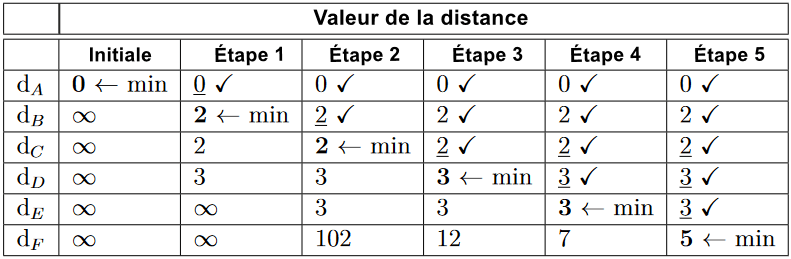

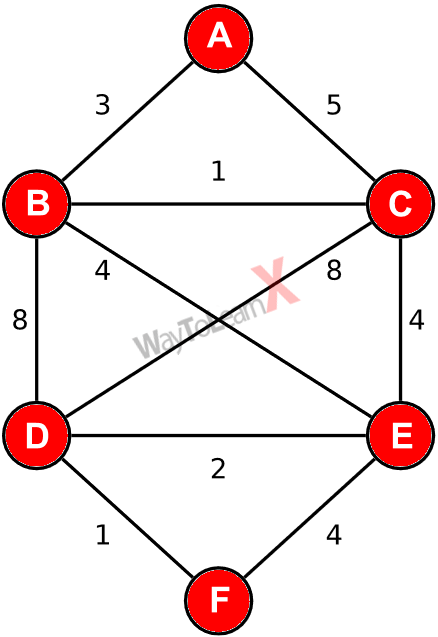

2.1) Calculer le chemin le plus court entre le nœud A et tous les autres nœuds à l’aide de l’algorithme de Dijkstra.

Pour calculer le chemin le plus court entre un nœud de départ (A) et tous les autres nœuds d’un graphe à l’aide de l’algorithme de Dijkstra, suivez ces étapes:

Étapes de l’algorithme de Dijkstra:

- Initialisation: Créez une liste (ou un tableau) pour stocker la distance minimale de chaque nœud à partir du nœud A. Initialisez la distance de A à 0 et celle de tous les autres nœuds à l’infini (∞). Créez un ensemble (ou une liste) pour suivre les nœuds non visités.

- Sélection du nœud: Choisissez le nœud non visité avec la distance minimale (initialement, ce sera A).

- Mise à jour des distances: Pour chaque voisin du nœud courant, calculez la distance totale depuis A en additionnant la distance du nœud courant et le poids de l’arête qui le relie à ce voisin. Si cette distance est inférieure à la distance actuellement enregistrée pour ce voisin, mettez à jour la distance.

- Marquer comme visité: Une fois que tous les voisins ont été traités, marquez le nœud courant comme visité (il ne sera plus considéré pour de futures mises à jour).

- Répéter: Répétez les étapes 2 à 4 jusqu’à ce que tous les nœuds aient été visités ou que la distance minimale à atteindre soit l’infini.

- Terminaison: À la fin, la liste de distances contiendra la distance la plus courte de A à tous les autres nœuds.

Solution:

Le nœud actif est souligné.

Nœuds visités = {A, B, C, D, E, F}

Plus courts chemins = {A, A → B, A → C, A → D, B → E, E → F}

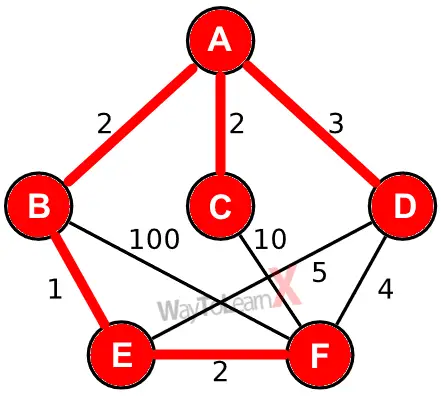

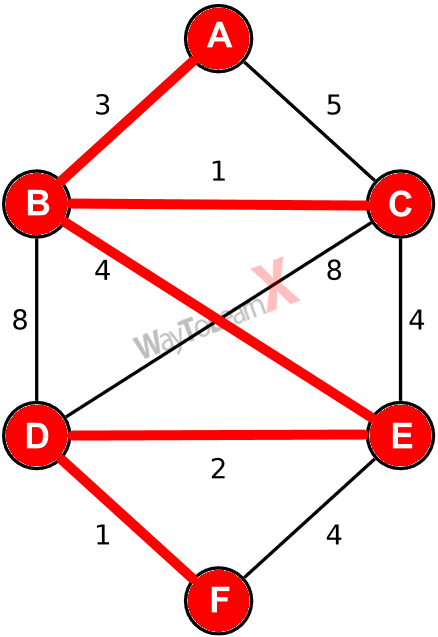

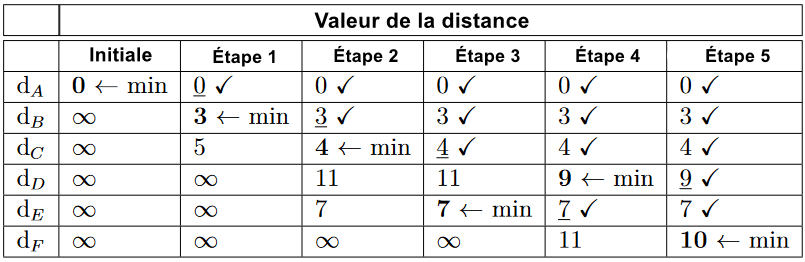

2.2) Calculer le chemin le plus court entre le nœud A et tous les autres nœuds à l’aide de l’algorithme de Dijkstra.

Le nœud actif est souligné.

Nœuds visités = {A, B, C, E, D, F}

Plus courts chemins = {A, A → B, B → C, B → E, E → D, D → F}

Exercice 3: ICMP – Internet Control Message Protocol

3.1) Expliquer l’objectif du protocole de messages de contrôle Internet (ICMP)

Le protocole de messages de contrôle Internet (ICMP, pour Internet Control Message Protocol) a plusieurs objectifs essentiels dans la gestion et le fonctionnement des réseaux IP. Voici les principaux:

- Diagnostic et reporting des erreurs: ICMP permet aux dispositifs réseau de signaler des erreurs qui se produisent lors de la transmission de données. Par exemple, si un routeur ne peut pas livrer un paquet à sa destination, il peut envoyer un message ICMP pour informer l’expéditeur du problème.

- Gestion du routage: ICMP aide à la gestion des chemins et du routage dans le réseau. Il permet de déterminer si un hôte est joignable et d’évaluer les délais de transmission. Des outils comme ping utilisent ICMP pour tester la connectivité réseau.

- Notification de changements de réseau: ICMP peut informer les hôtes de changements dans la topologie du réseau, comme lorsque des réseaux deviennent inaccessibles ou qu’un chemin devient plus long.

- Contrôle de flux et congestion: Bien qu’ICMP ne gère pas directement le contrôle de flux, il peut signaler des conditions de congestion dans le réseau, permettant aux hôtes d’adapter leur comportement en conséquence.

- Support pour d’autres protocoles: ICMP est souvent utilisé par d’autres protocoles, comme le protocole de routage, pour échanger des informations et gérer la communication entre les dispositifs.

En résumé, l’objectif d’ICMP est d’assurer une communication efficace et fiable au sein des réseaux IP en fournissant des mécanismes pour le diagnostic, la notification d’erreurs et la gestion de la connectivité.

3.1) Donnez deux exemples d’outils de ligne de commande qui utilisent ICMP.

ping, et tranceroute.

ping: Vérifier la connectivité entre l’hôte local et une autre adresse IP (souvent un autre hôte sur le réseau ou sur Internet).

tranceroute: Déterminer le chemin emprunté par les paquets pour atteindre une destination spécifique.

Exercice 4:

La figure suivante montre la structure des paquets IPv4:

Les données fournies en notation hexadécimale sont un extrait tronqué d’un paquet IP:

4500 0034 B612 4000 4006 6F80 0A00 008B 5BC6 AEE0

4.1) Analyser le paquet IP ci-dessus, pour cela décoder l’en-tête du paquet IPv4 (en hexadécimal) et en extraire toutes les informations possibles.

- 4 = Version

- 5 = IHL = Longueur de l’en-tête IP (⇒ 5 ∗ mots de 4 octets = 20 octets)

- 00 = Type de Services

- 0034 = Longueur totale (⇒ 52 octets)

- B612 = Identification

- 4000 = Drapeaux + Fragment offset

- 40 = Temps de vie TTL (⇒ 62 sauts)

- 06 = ID du protocole (⇒ TCP)

- 6F80 = Somme de contrôle de l’en-tête

- 0A00 008B = Adresse IP (expéditeur)

- 5BC6 AEE0 = Adresse IP (destination)

4.2) Calculer la somme de contrôle (checksum).

Le champ de somme de contrôle (checksum) est le complément à un de 16 bits de la somme du complément à un de tous les mots de 16 bits de l’en-tête.

Pour calculer la somme de contrôle du paquet, il faut calculer la somme de chaque mot de 2 octets à l’intérieur de l’en-tête. Le champ de somme de contrôle lui-même est ignoré ici!

4500 + 0034 + B612 + 4000 + 4006 + 0A00 + 008B + 5BC6 + AEE0 = 2907D

Ensuite, le résultat du calcul est converti en binaire:

2907D =⇒ 10 1001 0000 0111 1101

Les deux premiers bits sont la retenue et doivent être ajoutés au reste de la valeur:

10 + 1001 0000 0111 1101 = 1001 0000 0111 1111

Ensuite, tous les bits du résultat sont convertis pour obtenir la somme de contrôle:

1001 0000 0111 1111 => 0110 1111 1000 0000

Le résultat 0110 1111 1000 0000 est égal à la valeur 6F80 en notation hexadécimale, comme indiqué dans l’en-tête du paquet IP original.

4.3) Vérifier la somme de contrôle (checksum).

Pour vérifier une somme de contrôle, on utilise la même procédure que ci-dessus, avec une seule exception:

La somme de contrôle de l’en-tête original n’est pas omise.

4500 + 0034 + B612 + 4000 + 4006 + 6F80 + 0A00 + 008B + 5BC6 + AEE0 = 2FFFD

Le résultat du calcul est ensuite converti en binaire:

2FFFD =⇒ 10 1111 1111 1111 1101

Les deux premiers bits sont la retenue et doivent être ajoutés au reste de la valeur:

10 + 1111 1111 1111 1101 = 1111 1111 1111 1111

Ensuite, tous les bits du résultat sont flippés:

1111 1111 1111 1111 => 0000 0000 0000 0000

Ceci indique: Aucune erreur n’a été détectée! Tout résultat qui est 6 = 0 indique: Erreur!

- Exercices réseaux informatique avec le corrigés – Partie 1

- Exercices réseaux informatique avec le corrigés – Partie 2

- Exercices réseaux informatique avec le corrigés – Partie 3

- Exercices réseaux informatique avec le corrigés – Partie 4

- Exercices réseaux informatique avec le corrigés – Partie 5

- Exercices réseaux informatique avec le corrigés – Partie 6

- Exercices réseaux informatique avec le corrigés – Partie 7

- Exercices réseaux informatique avec le corrigés – Partie 8

- Exercices réseaux informatique avec le corrigés – Partie 9

- Exercices réseaux informatique avec le corrigés – Partie 10

- Exercices réseaux informatique avec le corrigés – Partie 11

- Exercices corrigés adressage IP – Partie 1

- Exercices corrigés adressage IP – Partie 2

- Exercices corrigés adressage IP – Partie 3

- Exercices réseaux informatique avec le corrigés – Partie 1

- Exercices réseaux informatique avec le corrigés – Partie 2

- Exercices réseaux informatique avec le corrigés – Partie 3

- Exercices réseaux informatique avec le corrigés – Partie 4

- Exercices réseaux informatique avec le corrigés – Partie 5

- Exercices réseaux informatique avec le corrigés – Partie 6

- Exercices réseaux informatique avec le corrigés – Partie 7

- Exercices réseaux informatique avec le corrigés – Partie 8

- Exercices réseaux informatique avec le corrigés – Partie 9

- Exercices réseaux informatique avec le corrigés – Partie 10

- Exercices réseaux informatique avec le corrigés – Partie 11

- Qu’est-ce qu’une topologie Hybride ?

- Perte de paquets

- Comment utiliser la commande Ping sous Windows

- La commande IPConfig – Windows

- Protocole UDP

- Protocole TCP

- Protocole IMAP

- Protocole POP

- Protocole SMTP

- Protocole HTTP

- Protocole FTP

- Protocole ICMP

- Protocole ARP

- VLSM – Réseau

- Les modes de transmission

- Techniques de détection d’erreur

- Les 7 couches du modèle OSI

- Fragmentation ipv4

- Structure de datagramme IP

- Encapsulation et décapsulation TCP/IP

- Les normes IEEE 802

- La technologie FDDI (Fiber Distributed Data Interface)

- Différents types de câblage informatique

- NIC – Carte réseau – Informatique

- Qu’est ce qu’un répéteur ?

- Qu’est ce qu’un Hub (concentrateur) ?

- Qu’est ce qu’un pont réseau (Bridge) ?

- Qu’est ce qu’un commutateur réseau (Switch) ?

- Qu’est ce qu’un routeur ?

- L’adressage CIDR

- Topologie du Réseau Informatique

- Topologie réseau en étoile

- Topologie de réseau maillée

- Topologie réseau en anneau

- Topologie réseau en bus

- A quoi servent les RFC ?

- Classe d’adresse IP

- Adresse de diffusion

- Les avantages de IPv6

- Liste des protocoles internet

- Zone DNS

- Différence entre CSMA/CA et CSMA/CD

- Configurer une adresse ip en ligne de commande sous Linux

- 9 Commandes avec ip pour configurer l’interface réseau sous Linux

- Renommer l’interface par défaut ens33 à l’ancienne eth0 sur Ubuntu 16.04

- 15 Commandes avec ifconfig pour configurer l’interface réseau sous Linux

- 7 exemples avec la commande Dig pour interroger DNS

- 11 exemples avec la commande Tcpdump pour débugger son réseau

- 10 commandes indispensables pour l’administration réseau sous Linux

- 15 commandes Netstat pour la gestion de réseau sous Linux

- Exercices corrigés adressage IP – Partie 1

- Exercices corrigés adressage IP – Partie 2

- Exercices corrigés adressage IP – Partie 3

- Comment installer Cisco Packet Tracer 7.0 sur Windows 7,8,10 – 32/64 bits

- Table de routage

- Adresse Mac

- Adresse IP

- Calculer des sous réseaux, le nombres d’hôtes, la plage d’adresses IP et le Broadcast

- Différence entre CCNA et CCNP

- Différences entre circuits virtuels et datagrammes

- Différence entre intranet et extranet

- Différence entre vlan statique et dynamique

- Différence entre internet et ethernet

- Différence entre socket client et socket serveur

- Différence entre POP et POP3

- Différence entre les câbles Cat6 et Cat5E

- Différence entre Hub et Switch

- Différence entre HTTP et WWW

- Différence entre OSPF et BGP

- Différence entre IGRP et EIGRP

- Différence entre SIP et VoIP

- Différence entre Ripv1 et Ripv2

- Différence entre ip publique et privée

- Différence entre LAN et VLAN

- Différence entre Fast ethernet et Gigabit ethernet

- Différence entre SAN et NAS

- Différence entre la topologie en étoile et en anneau

- Différence entre Fibre optique et Cable coaxial

- Différence entre Répéteur et Amplificateur

- Différence entre adresse ip statique et dynamique

- Différence entre routage statique et dynamique

- Différence entre NAT et PAT

- Différence entre DNS et DHCP

- Différence entre BOOTP et DHCP

- Différence entre la compression avec perte et la compression sans perte

- Différence entre FTP et SFTP

- Différence entre le débit binaire et le débit en bauds

- Différence entre le Pont(Bridge) et le Commutateur(Switch)

- Différence entre Broadcast et Multicast

- Différence entre mode connecté et non connecté

- Différence entre les réseaux client-serveur et peer-to-peer

- Différence entre SMTP et POP3

- Différence entre une Trame et un Paquet

- Différence entre Pont et Routeur

- Différence entre UTP et STP

- Différence entre Cc et Cci

- Différence entre HTTP et FTP

- Différence entre modem et routeur

- Différence entre la commutation de circuit et commutation de paquets

- Différence entre un switch et un routeur

- Différence entre l’adresse MAC et l’adresse IP

- Différence entre unicast et multicast

- Différence entre un Pont et une Passerelle – Réseau informatique

- Différence entre le modèle TCP / IP et le modèle OSI

- Différence entre LAN, MAN et WAN

- Différence entre Internet et Intranet

- Différence entre SLIP et PPP

- Différence entre FTP et TFTP

- Différence entre HTTP et HTTPS

- Différence entre les protocoles TCP et UDP

- Différence entre POP et IMAP

- Différence entre LDAP et Active Directory

- Différence entre les en-têtes IPv4 et IPv6

- Différence entre ARP et RARP

- Différence entre SNMP v2 et v3

- Différence entre SNMP v1 et v2

- Différence entre les protocoles à état de liens et vecteur de distance

- Différence entre SSH et Telnet

- Différence entre EIGRP et OSPF

- Différence entre RIP et OSPF

- Différence entre MAP et Diameter

- Différence entre IBGP et EBGP

- Différence entre TCP et IP

- Différence entre FTP mode passif et actif

- Questions techniques sur MYSQL

- QCM MySQL Corrigé – Optimisation de requêtes

- QCM Base de données avec correction

- QCM sur PHP

- QCM Symfony

- QCM AngularJS

- QCM React

- QCM HTML / CSS

- QCM Java – Programmation Orientée Objet

- QCM Python

- QCM Cloud Computing

- QCM Framework Spring

- QCM Javascript

- QCM jQuery

- QCM Oracle

- QCM sur GIT – Gestionnaire de version

- QCM Linux – Gestion de processus

- QCM Réseau

- QCM Architecture des ordinateurs

- QCM Securité informatique

- QCM En Informatique Générale

- QCM en C

- QCM en C#

- QCM sur l'algorithmique

- QCM Word

- QCM Excel

- QCM PowerPoint

- QCM Access