Exercices réseaux informatique avec le corrigés – Partie 5

Les exercices pratiques sur les réseaux informatiques comportent des exercices basées sur les concepts des réseaux informatiques tel que les routeurs, switches, passerelles, collision. Domaine de diffusion, adressage IPv4 et IPv6. Fragmentation des paquets IP, routage réseaux, etc… Nous allons voir ici de nombreuses exercices des années précédentes qui vous aideront non seulement à récapituler ce que vous avez appris, mais aussi à comprendre le type de défis et le niveau de difficulté auxquels vous devez vous attendre.

Exercice 1: Répéteurs et concentrateurs(Hub)

1.1) À quoi servent les répéteurs dans les réseaux informatiques ?

Les répéteurs reçoivent un signal affaibli, l’amplifient et le retransmettent. Cela permet de restaurer la force du signal sur de longues distances, garantissant que les données atteignent leur destination sans perte significative.

Les répéteurs jouent un rôle clé dans les réseaux informatiques en amplifiant les signaux, en étendant la portée, en connectant différents segments de réseau et en améliorant la fiabilité globale des communications.

1.2) Quelle est la principale différence entre les répéteurs et les concentrateurs(Hub) ?

Les répéteurs amplifient les signaux pour étendre la portée, tandis que les concentrateurs(Hub) connectent plusieurs appareils et diffusent les données à tous les ports. Les répéteurs sont utilisés pour restaurer les signaux, tandis que les concentrateurs(Hub) gèrent la connectivité au sein d’un réseau local.

1.3) Pourquoi les répéteurs et les concentrateurs(Hub) n’ont-ils pas besoin d’adresses physiques(MAC) ou logiques(IP) ?

Les répéteurs et les concentrateurs(Hub) n’ont pas d’adresses physiques(MAC) ou logiques(IP) car ils ne font que transmettre les signaux reçus.

Les répéteurs et les concentrateurs opèrent au niveau de la couche physique du modèle OSI. Ils traitent uniquement les signaux électriques ou optiques, sans comprendre ou manipuler les données à un niveau plus élevé (comme les adresses MAC ou IP).

Les répéteurs amplifient et retransmettent des signaux sans analyser leur contenu, ce qui signifie qu’ils n’ont pas besoin de savoir d’où vient le signal ou où il est destiné. Ils se contentent de répéter ce qu’ils reçoivent.

Les concentrateurs diffusent les données reçues à tous les ports sans filtrer ou gérer les adresses. Ils envoient simplement le signal à tous les appareils connectés, ce qui rend les adresses inutiles pour leur fonctionnement.

Comme ces dispositifs ne gèrent pas le routage ou la commutation des paquets, il n’est pas nécessaire de leur attribuer des adresses pour effectuer des décisions basées sur des informations d’adressage.

1.4) Quelle(s) topologie(s) de réseau les concentrateurs implémentent-ils ?

Topologie physique: Réseau en étoile en raison du câblage.

Topologie logique: Réseau en bus, parce qu’il équivaut à un long câble, auquel tous les périphériques du réseau sont connectés, un concentrateur transmet les signaux entrants à toutes les autres interfaces.

1.5) Citez deux avantages de l’utilisation d’un concentrateur par rapport à un circuit de bus physique.

Avec un concentrateur, il est plus facile d’ajouter ou de retirer des dispositifs du réseau sans interrompre la communication pour les autres appareils. Dans un circuit de bus, la défaillance d’un segment de câble ou d’un appareil peut entraîner l’arrêt de l’ensemble du réseau, rendant la maintenance plus complexe.

Les concentrateurs permettent une meilleure isolation des pannes. Si un appareil connecté à un concentrateur tombe en panne, cela n’affecte pas les autres appareils sur le réseau. Dans un circuit de bus, une panne sur le câble ou sur un appareil peut perturber la communication pour tous les dispositifs connectés, rendant le réseau moins fiable.

1.6) Qu’est-ce qu’un domaine de collision ?

Un domaine de collision est une partie d’un réseau où les données envoyées par un appareil peuvent entrer en collision avec les données envoyées par un autre appareil. Cela se produit principalement dans les réseaux utilisant des technologies de communication à accès multiple, comme Ethernet. La gestion des collisions et la réduction de la taille des domaines de collision sont essentielles pour maintenir une communication efficace.

1.7) Qu’est-ce que la règle des 5-4-3 ?

La règle des 5-4-3 est un principe de conception des réseaux Ethernet qui aide à minimiser les collisions et à optimiser les performances dans un réseau utilisant une topologie en bus. Voici ce que signifie cette règle:

- 5 segments de réseau: Un réseau peut avoir jusqu’à 5 segments de câble (ou segments de bus). Cela fait référence aux différentes sections de câblage qui connectent des appareils ou des hubs.

- 4 répéteurs: Il est possible d’utiliser jusqu’à 4 répéteurs pour relier ces segments. Les répéteurs amplifient le signal et permettent de prolonger la portée du réseau.

- 3 domaines de collision: Dans l’ensemble, il ne doit y avoir que 3 domaines de collision actifs. Cela signifie qu’il est crucial de segmenter le réseau de manière à limiter le nombre de dispositifs pouvant émettre en même temps sur un même segment de réseau, afin de réduire les risques de collisions.

La règle des 5-4-3 est importante car elle aide à maintenir des performances réseau acceptables en réduisant les collisions, ce qui est essentiel dans les réseaux utilisant une topologie en bus. En respectant cette règle, on garantit une communication plus fluide et efficace entre les appareils.

1.8) Pourquoi la règle des 5-4-3 existe-t-elle ?

Les concentrateurs ne peuvent pas être cascadés infiniment. Le temps d’aller-retour (RTT) ne doit pas être dépassé. Si le réseau est trop grand, le RTT devient trop élevé. Les collisions sont alors plus fréquentes et des collisions non détectées sont possibles.

Exercice 2: Blindage des câbles à paires torsadées

Les informations suivantes proviennent de câbles de réseau à paires torsadées existants. Quelles sont les informations fournies sur le câble et le blindage des paires de ces câbles ?

1. E138922 RU AWM 2835 24 AWG 60◦C CSA LL81295 FT2 ETL VERIFIED EIA/TIA-568A CAT.5 UTP EVERNEW G3C511

Solution: __________________________________

2. E188601 (UL) TYPE CM 75◦C LL84201 CSA TYPE CMG FT4 CAT.5E PATCH CABLE TO TIA/EIA 568A STP 26AWG STRANDED

Solution: __________________________________

3. E324441 RU AWM 2835 24AWG 60◦C 30V CHANGJIANG TIA/EIA 568B.2 UTP CAT.5e

Solution: __________________________________

4. SSTP ENHANCED CAT.5 350MHZ 26AWG X 4P PATCH TYPE CM (UL) C(UL) E200579 CMG CSA LL81924 3P VERIFIED

Solution: __________________________________

5. EC-net 7.5 m 11184406 13/03 PremiumNet 4 PAIR 26AWG SFTP HF IEC 332-1 ENHANCED CATEGORY 5 PATCH CORD EN0173+ISO/IEC

Solution: __________________________________

6. (UL) E228252 TYPE CM 75◦C 24AWG 4PR UTP C(UL) E228252 CMR 73◦C ETL VERIFIED TIA/EIA 568B.2 CAT.5e

Solution: __________________________________

Solution: UTP = Unshielded Twisted Pair

2. E188601 (UL) TYPE CM 75◦C LL84201 CSA TYPE CMG FT4 CAT.5E PATCH CABLE TO TIA/EIA 568A STP 26AWG STRANDED

Solution: STP = Shielded Twisted Pair

3. E324441 RU AWM 2835 24AWG 60◦C 30V CHANGJIANG TIA/EIA 568B.2 UTP CAT.5e

Solution: UTP = Unshielded Twisted Pair

4. SSTP ENHANCED CAT.5 350MHZ 26AWG X 4P PATCH TYPE CM (UL) C(UL) E200579 CMG CSA LL81924 3P VERIFIED

Solution: SSTP = Screened Shielded Twisted Pair

5. EC-net 7.5 m 11184406 13/03 PremiumNet 4 PAIR 26AWG SFTP HF IEC 332-1 ENHANCED CATEGORY 5 PATCH CORD EN0173+ISO/IEC

Solution: SFTP = Screened Foiled Twisted Pair

6. (UL) E228252 TYPE CM 75◦C 24AWG 4PR UTP C(UL) E228252 CMR 73◦C ETL VERIFIED TIA/EIA 568B.2 CAT.5e

Solution: UTP = Unshielded Twisted Pair

Exercice 3: Codage des signaux

3.1) Pourquoi le codage des lignes est-il nécessaire dans les réseaux informatiques ?

Les ordinateurs sont des machines numériques. Les supports de transmission fonctionnent de manière analogue. Le codage des lignes spécifie la conversion des données binaires (⇒ nombres binaires) en signaux (codage).

Le codage des lignes permet de synchroniser l’émetteur et le récepteur. En ajoutant des bits de synchronisation ou des motifs spécifiques, les dispositifs peuvent mieux détecter le début et la fin des trames de données, facilitant ainsi une communication précise.

Certains schémas de codage permettent d’identifier et de corriger les erreurs de transmission. En utilisant des motifs spécifiques, il devient plus facile de repérer les bits qui ont pu être altérés pendant la transmission.

Le codage des lignes aide à réduire les interférences et les problèmes de bruit. Des techniques de codage comme le codage Manchester ou le codage NRZ (Non-Return-to-Zero) améliorent la résistance aux perturbations électromagnétiques.

Le codage des lignes est essentiel dans les réseaux informatiques pour garantir la synchronisation, la détection des erreurs, la fiabilité de la transmission, le contrôle des niveaux de tension et l’optimisation de la bande passante. Ces éléments sont fondamentaux pour assurer une communication efficace et fiable entre les dispositifs.

3.2) Il existe plusieurs codages des lignes différents. Pourquoi n’est-il pas possible d’utiliser un seul codages pour chaque technologie de réseau ?

Il n’est pas possible d’utiliser un seul codage pour chaque technologie de réseau en raison de plusieurs facteurs:

Chaque technologie de réseau a des caractéristiques physiques et techniques uniques. Par exemple, les réseaux Ethernet, les réseaux fibre optique et les réseaux sans fil ont des exigences différentes en matière de bande passante, de distance, de vitesse et d’environnement d’installation.

Les conditions environnementales peuvent varier considérablement. Certains environnements peuvent être plus sujets aux interférences électromagnétiques, nécessitant des techniques de codage qui assurent une meilleure résistance au bruit.

Les schémas de codage peuvent être optimisés pour des types de données spécifiques ou des modes de transmission. Par exemple, certains codages peuvent être plus efficaces pour des transmissions continues, tandis que d’autres sont mieux adaptés pour des transmissions par paquets.

En générale, la diversité des caractéristiques techniques, des conditions de transmission, des exigences de synchronisation, des optimisations d’efficacité et l’évolution des standards rendent impossible l’utilisation d’un seul codage pour toutes les technologies de réseau. Chaque technologie nécessite des solutions de codage adaptées à ses spécificités pour garantir une communication efficace et fiable.

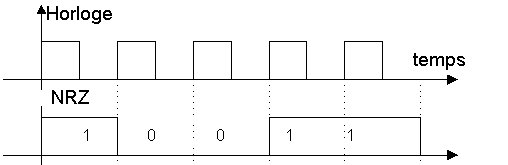

3.3) Le codage de ligne le plus simple est le Non-Return-To-Zero (NRZ). Quel mode de fonctionnement met-il en œuvre ?

Le codage Non-Return-To-Zero (NRZ) met en œuvre un mode de fonctionnement basé sur la représentation des bits par des niveaux de tension constants. Voici comment il fonctionne:

Un bit « 1 » est représenté par un niveau de tension positif (par exemple, +V), tandis qu’un bit « 0 » est représenté par un niveau de tension nul (0V). La tension reste constante pendant toute la durée du bit, ce qui signifie qu’il n’y a pas de retour à un niveau de référence entre les bits.

Le NRZ est simple à mettre en œuvre, ce qui le rend facile à utiliser dans divers systèmes de communication.

Le codage NRZ n’augmente pas la bande passante, car il utilise une représentation directe des bits.

3.4) Quels sont les deux problèmes qui peuvent survenir lorsque NRZ est utilisé pour coder des données ?

- Problèmes de synchronisation: Le NRZ, en particulier dans son mode NRZ-L, peut poser des difficultés de synchronisation. Si une séquence de bits contient de nombreux « 0 » ou « 1 » consécutifs, il n’y a pas de transitions dans le signal pour aider à synchroniser l’émetteur et le récepteur. Cela peut entraîner des erreurs de lecture des bits, car le récepteur peut perdre le repère temporel nécessaire pour interpréter correctement les données.

- Difficulté de détection d’erreurs: Le codage NRZ ne fournit pas de mécanismes intégrés pour la détection des erreurs. Comme il n’y a pas de transitions fréquentes dans le signal, il devient difficile de distinguer entre un signal perdu ou corrompu et un signal valide, surtout en cas de perturbations électromagnétiques ou de bruit. Cela limite la capacité du système à détecter les erreurs de transmission.

3.5) Comment éviter ces deux problèmes du NRZ ci-dessus ?

Pour éviter les problèmes de synchronisation et de détection d’erreurs du NRZ, on peut utiliser des schémas de codage alternatifs comme Manchester ou Differential Manchester, introduire des transitions fréquentes avec des techniques comme 4B/5B ou 8B/10B, et ajouter des bits de contrôle pour la détection d’erreurs. Ces méthodes améliorent la fiabilité et l’intégrité des communications.

3.6) Citez au moins 5 codages de lignes qui utilisent 2 niveaux de signaux.

NRZ, NRZI, Bipolaire, Manchester, Manchester II, Differential Manchester.

Ces codages de lignes, en utilisant deux niveaux de signaux, aident à transmettre des données de manière efficace tout en répondant à différents besoins de synchronisation et de détection d’erreurs dans les réseaux informatiques.

3.7) Citez au moins 3 codages de lignes qui utilisent 3 niveaux de signaux.

Pulse Amplitude Modulation (PAM-3), Bipolaire (ou Alternate Mark Inversion, AMI), Ternary NRZ.

Ces codages de lignes utilisant trois niveaux de signaux permettent de transmettre des données de manière plus efficace tout en gérant la détection d’erreurs et la synchronisation.

3.8) Comment est calculée l’efficience d’un codage de signales?

L’efficience d’un codage de signaux est généralement calculée en comparant le nombre de bits d’information réels transmis avec le nombre total de bits utilisés pour la transmission, y compris les bits de contrôle ou de redondance.

L’efficience (η) peut être calculée avec la formule suivante:

η = (Nombre de bits d’information / Nombre total de bits transmis) x 100

Cette formule donne un pourcentage qui indique combien de la bande passante est utilisée pour transmettre l’information utile par rapport à la bande passante totale utilisée.

Une efficacité proche de 100 % signifie que presque tous les bits transmis portent de l’information utile, tandis qu’une efficacité plus faible indique une proportion plus importante de bits utilisés pour des fonctions autres que le transport d’information.

Exercice 4: Encodage des données avec des techniques de codages

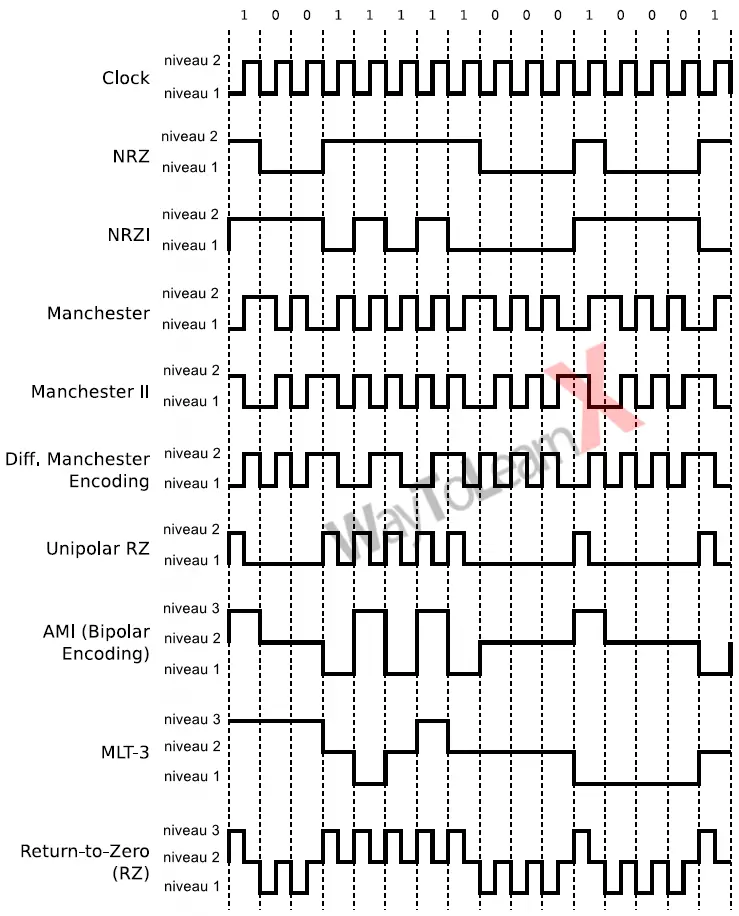

Donnez les codages pour le code binaire donné.

Attention: Supposez que le niveau de signal initial des codages NRZI et Manchester differentiel est 1 (signal faible).

Voici une brève description de chaque codage:

- 1. Non-Return-To-Zero (NRZ): Utilise deux niveaux de tension pour représenter les bits. Un bit « 1 » est généralement représenté par un niveau de tension positif et un bit « 0 » par un niveau nul. La tension reste constante pendant toute la durée du bit. Il présente des problèmes de synchronisation avec de longues séquences de bits identiques.

- 2. Non-Return-To-Zero Inverted (NRZI): Ce codage utilise des transitions pour indiquer les valeurs des bits. Un bit « 1 » est représenté par une transition de niveau (changement de tension), tandis qu’un bit « 0 » est représenté par l’absence de transition. Cela permet de mieux gérer la synchronisation, même avec des séquences longues.

- 3. Manchester: Chaque bit est représenté par une transition au milieu de son intervalle de temps. Un bit « 1 » peut être codé par une montée de tension et un bit « 0 » par une descente. Cela facilite la synchronisation car chaque bit a au moins une transition.

- 4. Manchester II (ou Manchester différentiel): Semblable au codage Manchester, mais les transitions sont utilisées pour représenter les bits. Par exemple, une transition au début du bit indique un « 1 », tandis qu’une absence de transition représente un « 0 ». Cela améliore la résistance au bruit.

- 5. Manchester différentiel: Utilise une approche similaire à Manchester, mais la signification d’une transition dépend de l’état précédent. Une transition indique un « 1 » et l’absence de transition indique un « 0 ». Cela permet de mieux détecter les erreurs et d’améliorer la synchronisation.

- 6. Unipolar Return-to-Zero (RZ): Représente les bits avec un niveau de tension positif pour « 1 » et un niveau nul pour « 0 », mais chaque bit « 1 » doit revenir à zéro avant le début du bit suivant. Cela permet une meilleure synchronisation, mais utilise plus de bande passante que NRZ.

- 7. Alternate Mark Inversion (AMI): Utilise trois niveaux de tension : positif, négatif et zéro. Les bits « 1 » alternent entre une tension positive et négative, tandis que les bits « 0 » sont représentés par zéro. Cela aide à réduire la composante continue et améliore la détection d’erreurs.

- 8. MLT-3 (Multi-Level Transmit – 3 Levels): Utilise trois niveaux de tension : positif, négatif et zéro, mais encodé de manière à minimiser les transitions. Chaque bit « 1 » cause une transition, mais des séquences de « 0 » maintiennent le même niveau, ce qui réduit l’utilisation de la bande passante.

- 9. Return-to-Zero (RZ): Utilise deux niveaux de tension (généralement positif et zéro) pour représenter les bits. Chaque bit « 1 » est maintenu à un niveau positif pendant la moitié de l’intervalle de temps, puis revient à zéro pour l’autre moitié. Les bits « 0 » sont représentés par un niveau nul. Cela améliore la synchronisation au prix d’une utilisation plus élevée de la bande passante.

- Exercices réseaux informatique avec le corrigés – Partie 1

- Exercices réseaux informatique avec le corrigés – Partie 2

- Exercices réseaux informatique avec le corrigés – Partie 3

- Exercices réseaux informatique avec le corrigés – Partie 4

- Exercices réseaux informatique avec le corrigés – Partie 5

- Exercices réseaux informatique avec le corrigés – Partie 6

- Exercices réseaux informatique avec le corrigés – Partie 7

- Exercices réseaux informatique avec le corrigés – Partie 8

- Exercices réseaux informatique avec le corrigés – Partie 9

- Exercices réseaux informatique avec le corrigés – Partie 10

- Exercices réseaux informatique avec le corrigés – Partie 11

- Exercices corrigés adressage IP – Partie 1

- Exercices corrigés adressage IP – Partie 2

- Exercices corrigés adressage IP – Partie 3

- Exercices réseaux informatique avec le corrigés – Partie 1

- Exercices réseaux informatique avec le corrigés – Partie 2

- Exercices réseaux informatique avec le corrigés – Partie 3

- Exercices réseaux informatique avec le corrigés – Partie 4

- Exercices réseaux informatique avec le corrigés – Partie 5

- Exercices réseaux informatique avec le corrigés – Partie 6

- Exercices réseaux informatique avec le corrigés – Partie 7

- Exercices réseaux informatique avec le corrigés – Partie 8

- Exercices réseaux informatique avec le corrigés – Partie 9

- Exercices réseaux informatique avec le corrigés – Partie 10

- Exercices réseaux informatique avec le corrigés – Partie 11

- Qu’est-ce qu’une topologie Hybride ?

- Perte de paquets

- Comment utiliser la commande Ping sous Windows

- La commande IPConfig – Windows

- Protocole UDP

- Protocole TCP

- Protocole IMAP

- Protocole POP

- Protocole SMTP

- Protocole HTTP

- Protocole FTP

- Protocole ICMP

- Protocole ARP

- VLSM – Réseau

- Les modes de transmission

- Techniques de détection d’erreur

- Les 7 couches du modèle OSI

- Fragmentation ipv4

- Structure de datagramme IP

- Encapsulation et décapsulation TCP/IP

- Les normes IEEE 802

- La technologie FDDI (Fiber Distributed Data Interface)

- Différents types de câblage informatique

- NIC – Carte réseau – Informatique

- Qu’est ce qu’un répéteur ?

- Qu’est ce qu’un Hub (concentrateur) ?

- Qu’est ce qu’un pont réseau (Bridge) ?

- Qu’est ce qu’un commutateur réseau (Switch) ?

- Qu’est ce qu’un routeur ?

- L’adressage CIDR

- Topologie du Réseau Informatique

- Topologie réseau en étoile

- Topologie de réseau maillée

- Topologie réseau en anneau

- Topologie réseau en bus

- A quoi servent les RFC ?

- Classe d’adresse IP

- Adresse de diffusion

- Les avantages de IPv6

- Liste des protocoles internet

- Zone DNS

- Différence entre CSMA/CA et CSMA/CD

- Configurer une adresse ip en ligne de commande sous Linux

- 9 Commandes avec ip pour configurer l’interface réseau sous Linux

- Renommer l’interface par défaut ens33 à l’ancienne eth0 sur Ubuntu 16.04

- 15 Commandes avec ifconfig pour configurer l’interface réseau sous Linux

- 7 exemples avec la commande Dig pour interroger DNS

- 11 exemples avec la commande Tcpdump pour débugger son réseau

- 10 commandes indispensables pour l’administration réseau sous Linux

- 15 commandes Netstat pour la gestion de réseau sous Linux

- Exercices corrigés adressage IP – Partie 1

- Exercices corrigés adressage IP – Partie 2

- Exercices corrigés adressage IP – Partie 3

- Comment installer Cisco Packet Tracer 7.0 sur Windows 7,8,10 – 32/64 bits

- Table de routage

- Adresse Mac

- Adresse IP

- Calculer des sous réseaux, le nombres d’hôtes, la plage d’adresses IP et le Broadcast

- Différence entre CCNA et CCNP

- Différences entre circuits virtuels et datagrammes

- Différence entre intranet et extranet

- Différence entre vlan statique et dynamique

- Différence entre internet et ethernet

- Différence entre socket client et socket serveur

- Différence entre POP et POP3

- Différence entre les câbles Cat6 et Cat5E

- Différence entre Hub et Switch

- Différence entre HTTP et WWW

- Différence entre OSPF et BGP

- Différence entre IGRP et EIGRP

- Différence entre SIP et VoIP

- Différence entre Ripv1 et Ripv2

- Différence entre ip publique et privée

- Différence entre LAN et VLAN

- Différence entre Fast ethernet et Gigabit ethernet

- Différence entre SAN et NAS

- Différence entre la topologie en étoile et en anneau

- Différence entre Fibre optique et Cable coaxial

- Différence entre Répéteur et Amplificateur

- Différence entre adresse ip statique et dynamique

- Différence entre routage statique et dynamique

- Différence entre NAT et PAT

- Différence entre DNS et DHCP

- Différence entre BOOTP et DHCP

- Différence entre la compression avec perte et la compression sans perte

- Différence entre FTP et SFTP

- Différence entre le débit binaire et le débit en bauds

- Différence entre le Pont(Bridge) et le Commutateur(Switch)

- Différence entre Broadcast et Multicast

- Différence entre mode connecté et non connecté

- Différence entre les réseaux client-serveur et peer-to-peer

- Différence entre SMTP et POP3

- Différence entre une Trame et un Paquet

- Différence entre Pont et Routeur

- Différence entre UTP et STP

- Différence entre Cc et Cci

- Différence entre HTTP et FTP

- Différence entre modem et routeur

- Différence entre la commutation de circuit et commutation de paquets

- Différence entre un switch et un routeur

- Différence entre l’adresse MAC et l’adresse IP

- Différence entre unicast et multicast

- Différence entre un Pont et une Passerelle – Réseau informatique

- Différence entre le modèle TCP / IP et le modèle OSI

- Différence entre LAN, MAN et WAN

- Différence entre Internet et Intranet

- Différence entre SLIP et PPP

- Différence entre FTP et TFTP

- Différence entre HTTP et HTTPS

- Différence entre les protocoles TCP et UDP

- Différence entre POP et IMAP

- Différence entre LDAP et Active Directory

- Différence entre les en-têtes IPv4 et IPv6

- Différence entre ARP et RARP

- Différence entre SNMP v2 et v3

- Différence entre SNMP v1 et v2

- Différence entre les protocoles à état de liens et vecteur de distance

- Différence entre SSH et Telnet

- Différence entre EIGRP et OSPF

- Différence entre RIP et OSPF

- Différence entre MAP et Diameter

- Différence entre IBGP et EBGP

- Différence entre TCP et IP

- Différence entre FTP mode passif et actif

- Questions techniques sur MYSQL

- QCM MySQL Corrigé – Optimisation de requêtes

- QCM Base de données avec correction

- QCM sur PHP

- QCM Symfony

- QCM AngularJS

- QCM React

- QCM HTML / CSS

- QCM Java – Programmation Orientée Objet

- QCM Python

- QCM Cloud Computing

- QCM Framework Spring

- QCM Javascript

- QCM jQuery

- QCM Oracle

- QCM sur GIT – Gestionnaire de version

- QCM Linux – Gestion de processus

- QCM Réseau

- QCM Architecture des ordinateurs

- QCM Securité informatique

- QCM En Informatique Générale

- QCM en C

- QCM en C#

- QCM sur l'algorithmique

- QCM Word

- QCM Excel

- QCM PowerPoint

- QCM Access